Nmap til Mac OS X Explorerer netværk, scanningsporte og mere

Nmap er et kraftfuldt kommandolinjenetværkskendelsesværktøj, som giver dig mulighed for at gennemgå netværkets opgørelse, værtsrespons og oppetid og udføre sikkerhedsrevision gennem portscanning, OS og firewall-registrering og meget mere. Selvom det er gratis (og open source) og skibe sammen med mange versioner af Linux, kommer det ikke til standard med OS X-installationer, og skal derfor installeres separat. Nmap er generelt ret avanceret, men det har masser af nyttige applikationer, selv for de af os, der ikke er netværksadministratorer og sikkerhedspersonale, og det kan også være nyttigt for enkle netværksopsætningsopgaver og fejlfinding.

Mens du installerer nmap, får du også mulighed for at installere hele pakken af netværksopdagningsværktøjer, herunder ncat, zenmap (kræver X11), ndiff og nping. Det er også alle nyttige værktøjer, så det er en god ide at installere dem hele vejen igennem.

Installer Nmap til Mac OS X

Brug af DMG installatøren er den nemmeste måde, men du kan også opbygge nmap dig selv fra kilde eller få det gennem noget som Homebrew eller MacPorts.

- Få nmap til Mac OS X (gratis)

- Installer gennem dmg, sørg for at højreklikke og vælg "Åbn" for at komme rundt om advarsel om Gatekeeper, hvis den stadig er aktiveret

- Installer hele nmap-pakken, eller vælg selektivt, om du vil installere ncat, ndiff, nping osv

Der er ikke behov for at genstarte, men du vil opdatere eller åbne en ny terminal for at få nmap fundet i din vej.

Prøveudnyttelse af Nmap

Nmap arbejder med både LAN og WAN IP'er og har næsten uendelige applikationer, men vi dækker et par almindeligt anvendte simple tricks. Bemærk, at det ikke er usædvanligt, at der ikke rapporteres meget lidt information fra OS X-maskiner, især hvis software firewall er blevet aktiveret og ingen deling af tjenester er aktiveret. På den anden side giver scanning af en Windows-pc eller et netværk af Windows-maskiner ofte dig en enorm mængde oplysninger og afslører mange tjenester, selvom Windows-firewall er aktiveret.

Find åbne porte på Localhost

Nmap gør det meget nemt at finde ud af, hvilke porte der er åbne på localhost (det vil sige din computer):

nmap localhost

Du kan muligvis se noget som følgende rapporterede tilbage:

PORT STATE SERVICE

22/tcp open ssh

80/tcp open http

445/tcp open microsoft-ds

548/tcp open afp

6817/tcp open unknown

Dette giver dig besked om, at SSH / SFTP, HTTP, Samba og Apple File Sharing-protokollen er åbne på localhost Mac, og viser hvilke porte de kører under.

For en Mac, skifter forskellige muligheder direkte i System Preferences "Sharing" panelet direkte indflydelse på det, du ser som kørende, hvad enten det er at aktivere SSH- og SFTP-serveren og aktivere fjernindlogning, aktivere og slukke fildeling til Mac eller Windows eller både skærmdeling eller hvad som helst andet. Separat, hvis du startede en lokal webserver på et eller andet tidspunkt (selv super super python http-serveren), finder du også de, der kører.

Scan & list et udvalg af lokale netværk IP'er

Du kan også finde oplysninger om andre maskiner på dit lokale netværk. Vi antager, at dit LAN har et IP-område på 192.168.0.1 til 192.168.0.25, ændre disse numre efter behov:

nmap -sP 192.168.0.1-25

Hvis du ikke kender området, kan du også bruge jokertegn:

nmap 192.168.0.*

Scan og registrer operativsystemer

Brug af det samme IP-koncept som ovenfor, kan du forsøge at finde ud af, hvilke operativsystemer og deres tilhørende versioner der kører på de netværksmaskiner. Dette virker ikke altid, men der er ingen skade i forsøget:

nmap -O 192.168.0.1-5

Hvis der ikke rapporteres noget tilbage (ikke ualmindeligt), kan du forsøge at bruge -cancan-guess-flag i stedet for at prøve at gætte hvilket operativsystem der kører ud fra de opdagede tjenester:

nmap --osscan-guess 192.168.0.2

Brug af Nmap med alternative DNS-servere og sporrute

Nmap er også meget nyttigt til fejlfinding af internetforbindelser, WAN-problemer og offentligt tilgængelige aktiver, og det kan være nyttigt, når du forsøger at finde ud af, om et netværksproblem er dit netværk, en internetudbyder eller et andet sted undervejs. Ved at bruge flagene -traceroute og -dns-servere kan du hjælpe med at bestemme, hvad der foregår og hvor, og sidstnævnte er særligt nyttigt, hvis du har problemer med at få adgang til bestemte fjerntliggende IP'er, men er i tvivl om, at værten faktisk er utilgængelig eller hvis dine DNS-servere er problemet.

-dns-serverens flag overstyrer system DNS-indstillinger for den scanning. Her bruger vi nmap til at scanne gennem alternative DNS (Googles DNS-servere brugt i eksempel) af yahoo.com:

nmap --dns-servers 8.8.8.8 yahoo.com

I dette eksempel, hvis yahoo.com er levende via den alternative DNS, men ikke tilgængelig for dig uden at specificere -dns-servere, kan du have et problem med, hvilke DNS-servere du bruger i stedet for værten selv.

Traceroute-flagmet indeholder den velkendte sporingsevne i scanningen. Bemærk, at dette skal køres som root gennem sudo:

sudo nmap --traceroute yahoo.com

Flere ressourcer

Nmap har meget mere at tilbyde end hvad vi nævner ovenfor, du kan se den fulde liste over mulige kommandoer og flag ved at skrive:

nmap --help

Eller ved at indkalde den manuelle side:

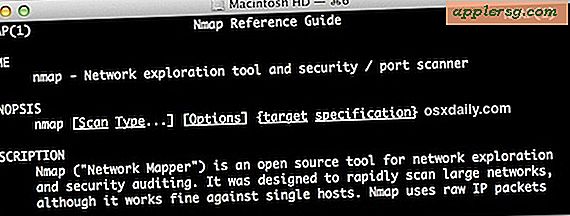

man nmap

Hvis du er interesseret i at lære mere, er nmap-hjemmesiden også fuld af gode ressourcer og tilbyder omfattende dokumentation.